はじめに

Nuro光の自宅ネットワーク内にOpenWrtルーターを接続してみます。

ここでは、有線ブリッジとして接続します。

前提として、Nuro光のONUはLAN側のIPアドレスが192.168.1.1となっています。 また、OpenWrtルーターのLAN側の規定のIPアドレスも192.168.1.1となっています。

Webページ等を参考にしながらWebUIもしくはssh経由で設定を試みましたが、一気に設定しても動作せず、何度かSafeモードを使ってリカバリしました。 (ルーター電源ON後、LEDが点滅している状態でAOSSボタンを押すとSafeモードに入ることができ、192.168.1.1でアクセスできるようになります)

設定が難しいので、WebUIから設定をして、必要に応じて設定ファイルを確認することとします。

参考

有線ブリッジとして接続

前提

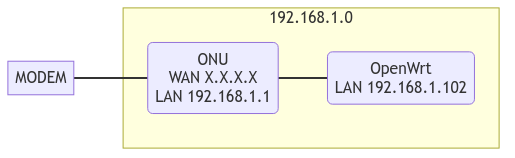

下記の図に示す構成となります。

ここでは、IP v6 は無効にします。

IPアドレスの設定

最初に、WAN(INTERNET)ポートではなく、いずれかのLANポート介してクライアントPCと接続した状態で設定します。

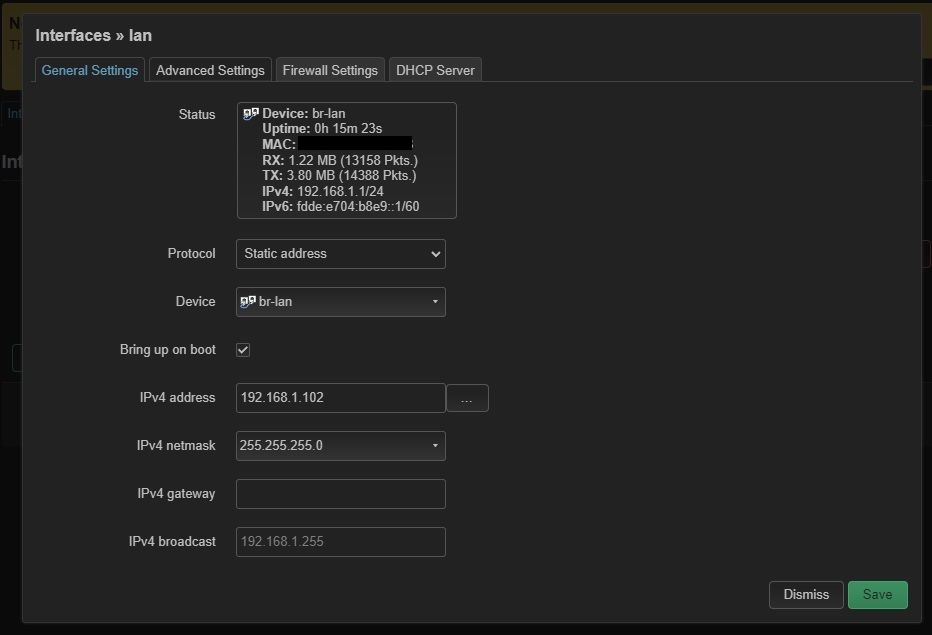

Network -> Interfaces から、lan を Edit し、General Settings から IPv4 address を変更します。 ここで、IPv4 Gateway も設定したいですが、ちょうど現在ルーターに設定されているIPアドレスと同じになってしまうので、この状態ではできないようです。

一度、”Save & Appply”を行ったあと、あらためて設定します。

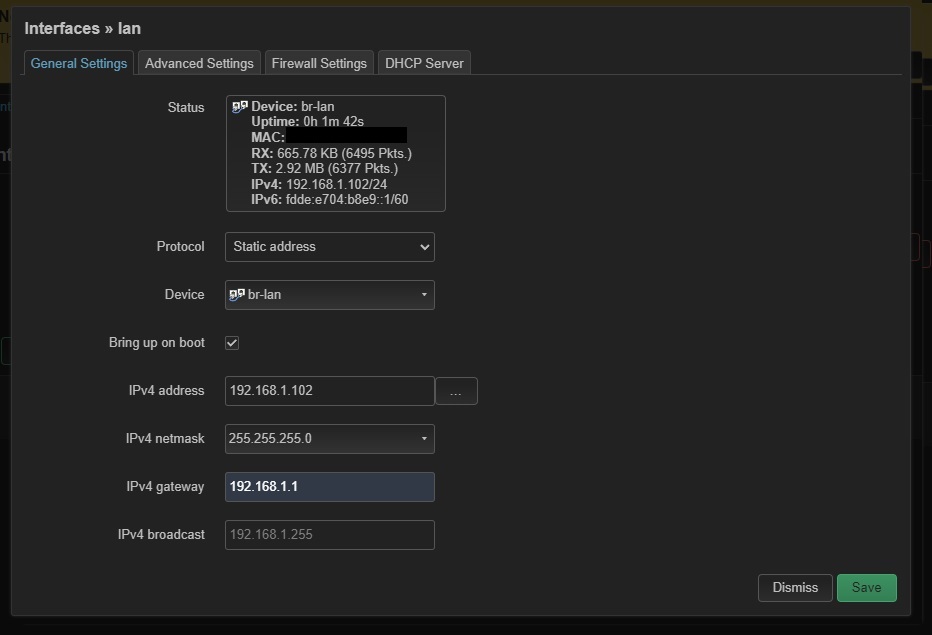

Gatewayの設定

Network -> Interfaces から、lan を Edit し、General Settings から IPv4 Gateway を 192.168.1.1 に設定します。

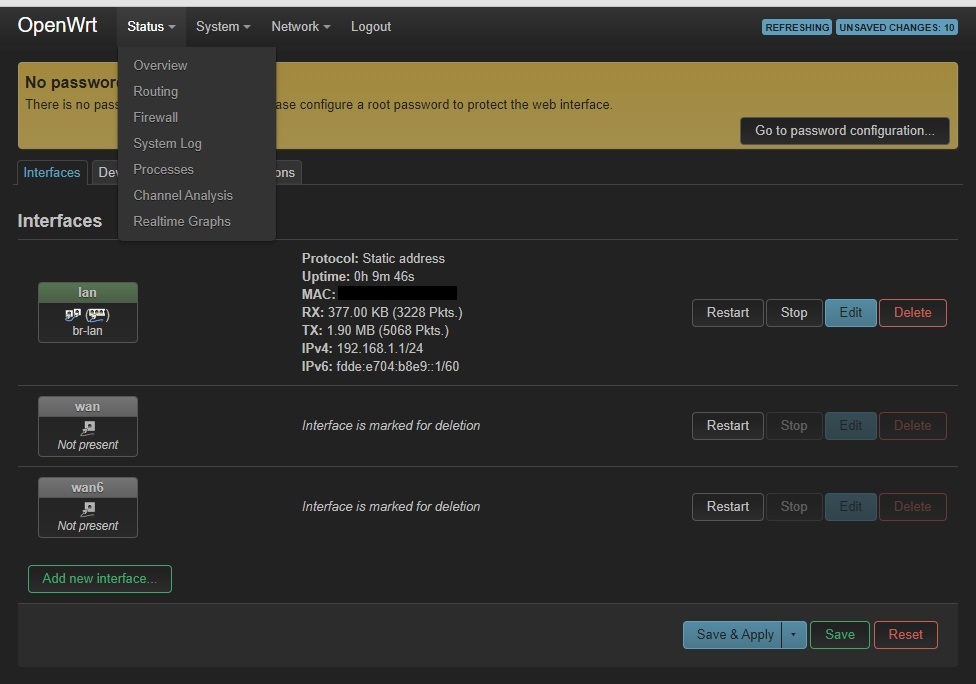

DHCPクライアントの無効化

Network -> Interfaces から、DHCP client の wan と wan6 を削除します。

“Delete”後、”Save & Appply”します。

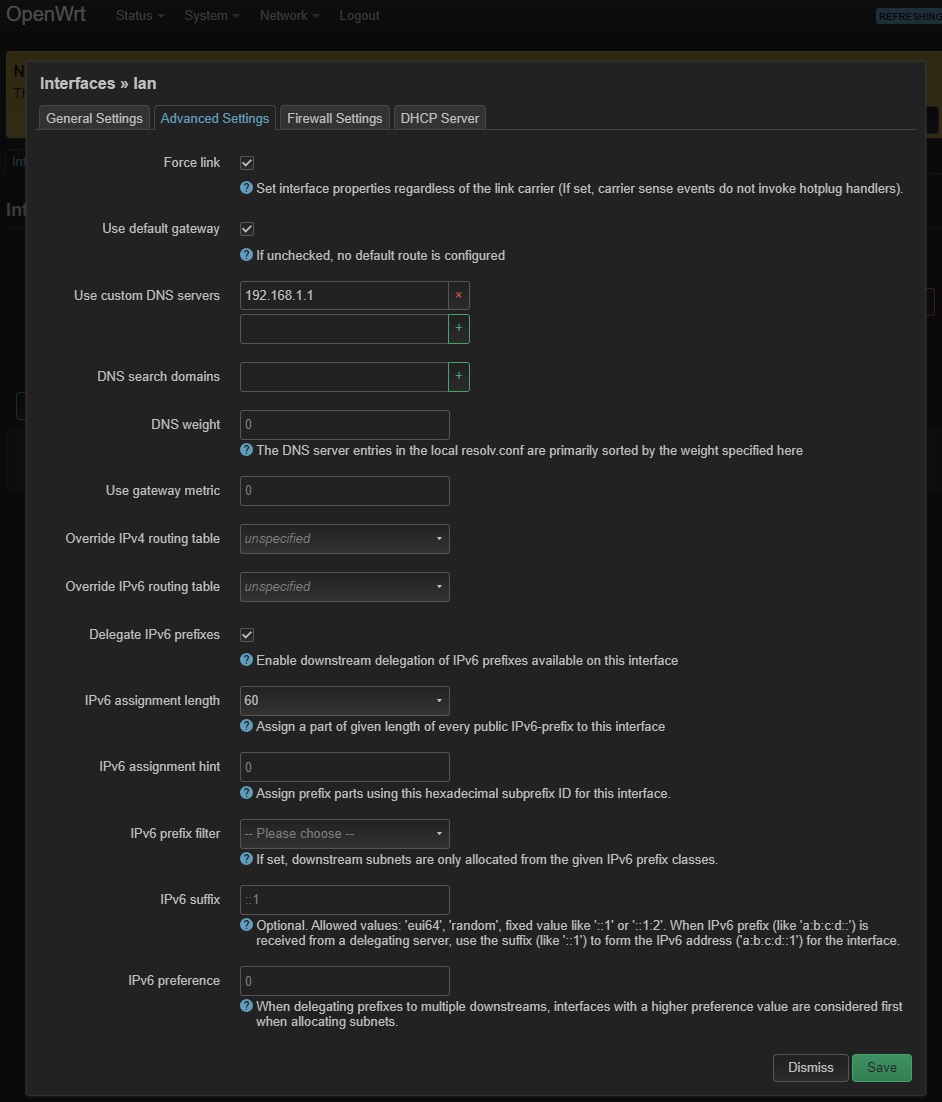

DNSの設定

DNSの設定を行います。

Network -> Interfaces から、lan を Edit し、Advanced Settings から Use custom DNS servers に 192.168.1.1 を設定します。

“Save & Appply”します。

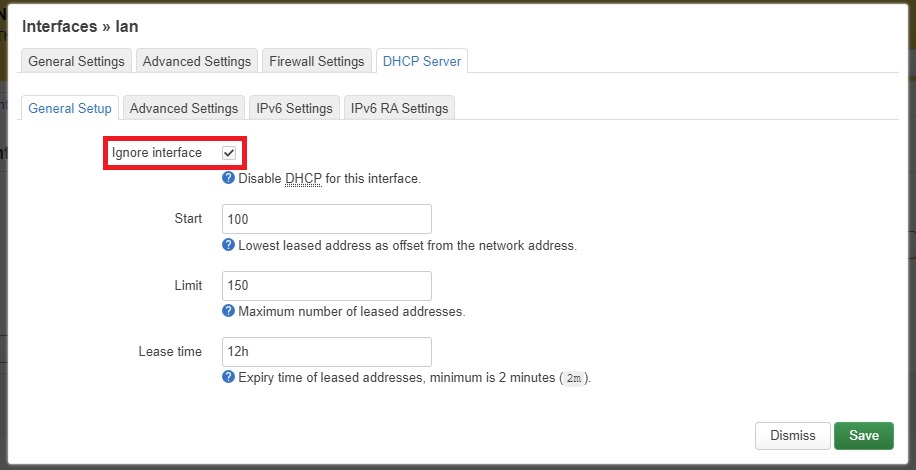

DHCPサーバーの無効設定

DHCPサーバーを無効にします。

Network -> Interfaces から、lan を Edit し、DHCP Server のタブから、Ignore interface をチェックします。

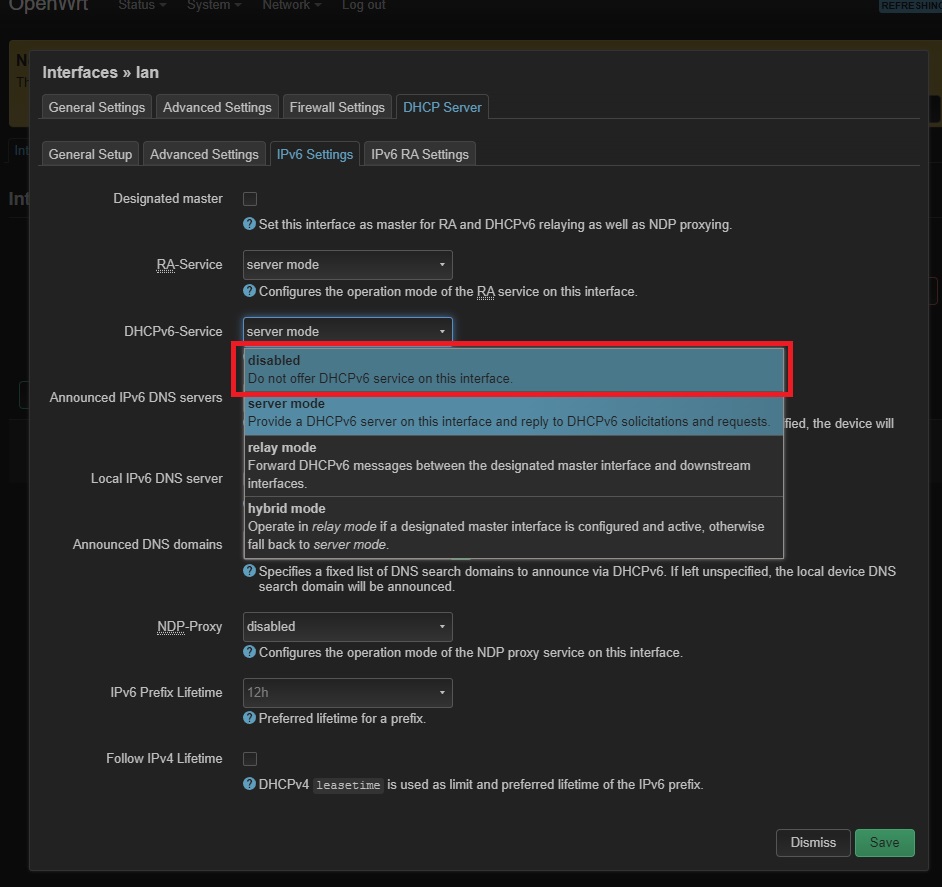

DHCPサーバー IP v6 の無効設定

Network -> Interfaces から、lan を Edit し、DHCP Server のタブから、さらに IPv6 Settings のタブを選択し、DHCPv6-Service を disabled にします。

診断

ここで、ルーターのLANポートのいずれかと上位のルーターと接続します。

NetworkのDiagnosticsで、IPv4 Ping、IPv4 Traceroute、Nslookup ともに結果が取得できればOKです。

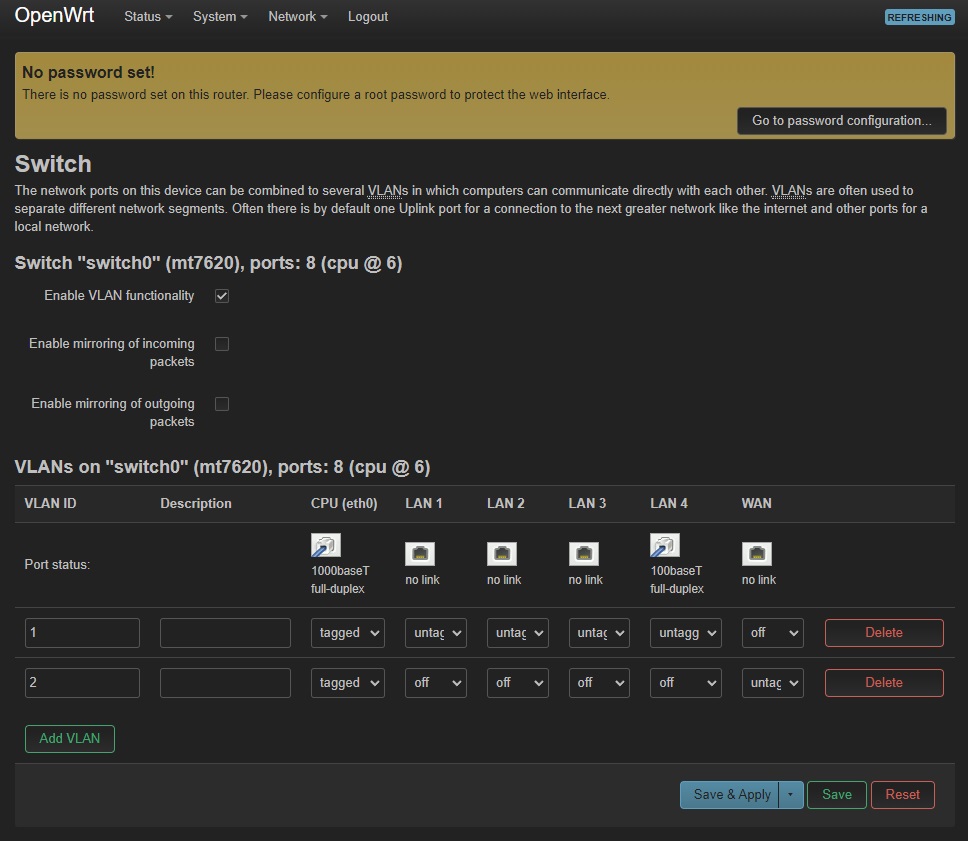

WANポートをLANポートとして使用する設定(WHR-1166DHP)

未設定の場合、LANポート経由で上流のルーター(ONU)と接続する場合はインターネットに接続できますが、WAN(INTERNET)ポートに接続した場合は接続できません。

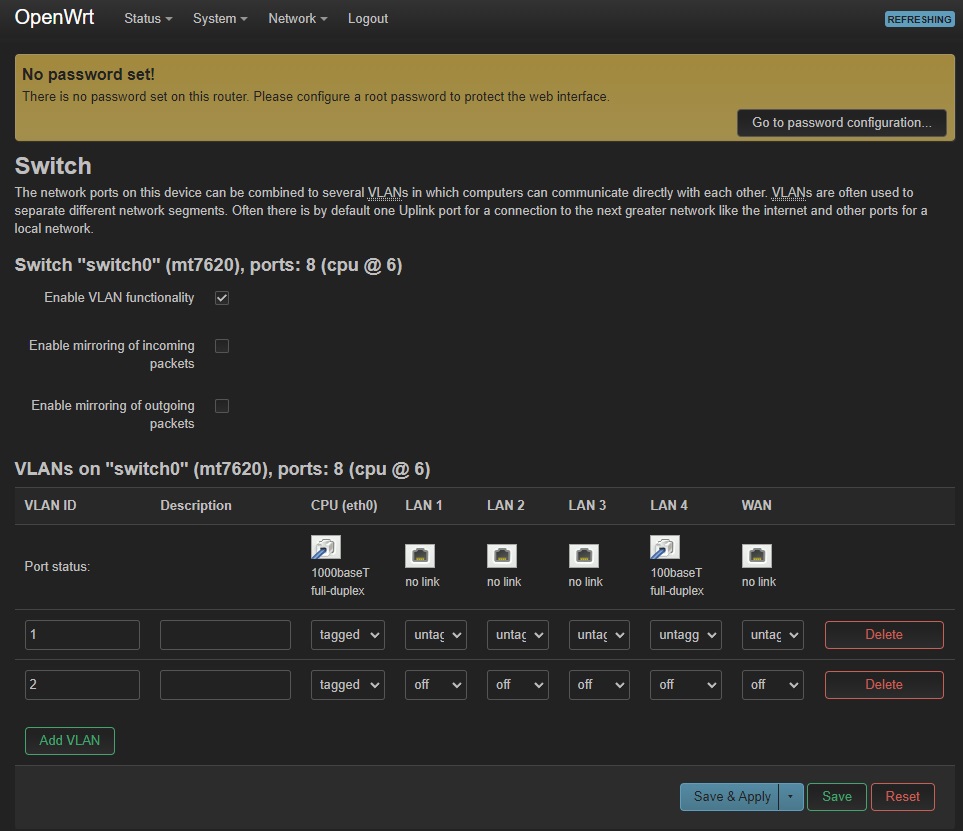

VLANの設定を変更します。 VLAN ID 1 の方で WAN が off、VLAN ID 2 の方で WAN が Untagged となっているので、VLAN ID 1 の方で WANをUntaggedにし、VLAN ID 2 の方はoffとします。

下記の状態になれば、WAN(INTERNET)ポート経由で接続した場合にも動作することが確認できました。

WANポートをLANポートとして使用する設定(WZR-1750DHP)

未設定の場合、LANポート経由で上流のルーター(ONU)と接続する場合はインターネットに接続できますが、WAN(INTERNET)ポートに接続した場合は接続できません。

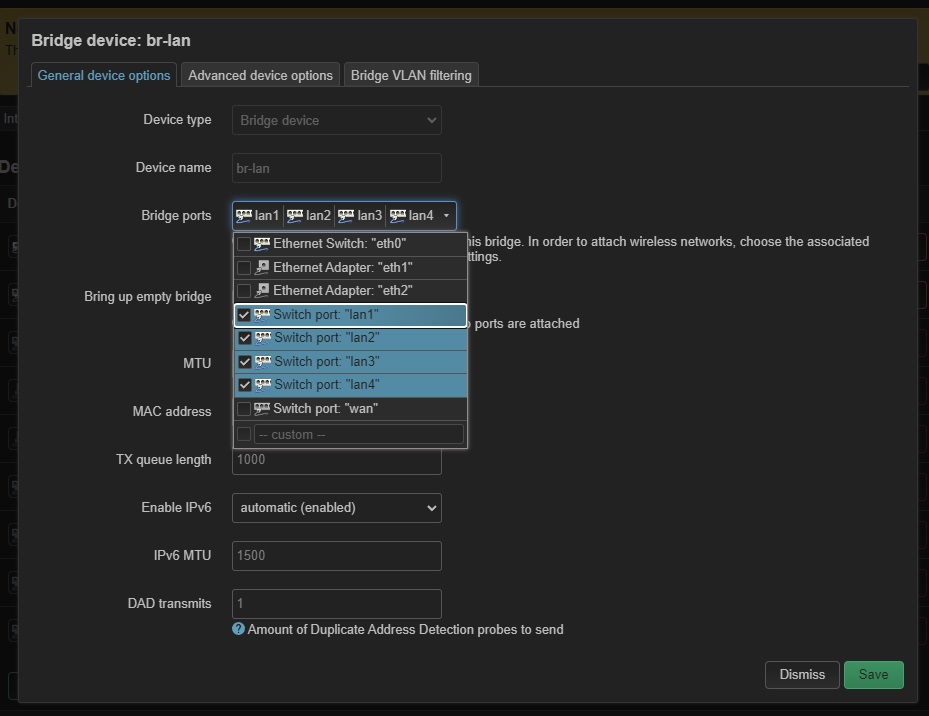

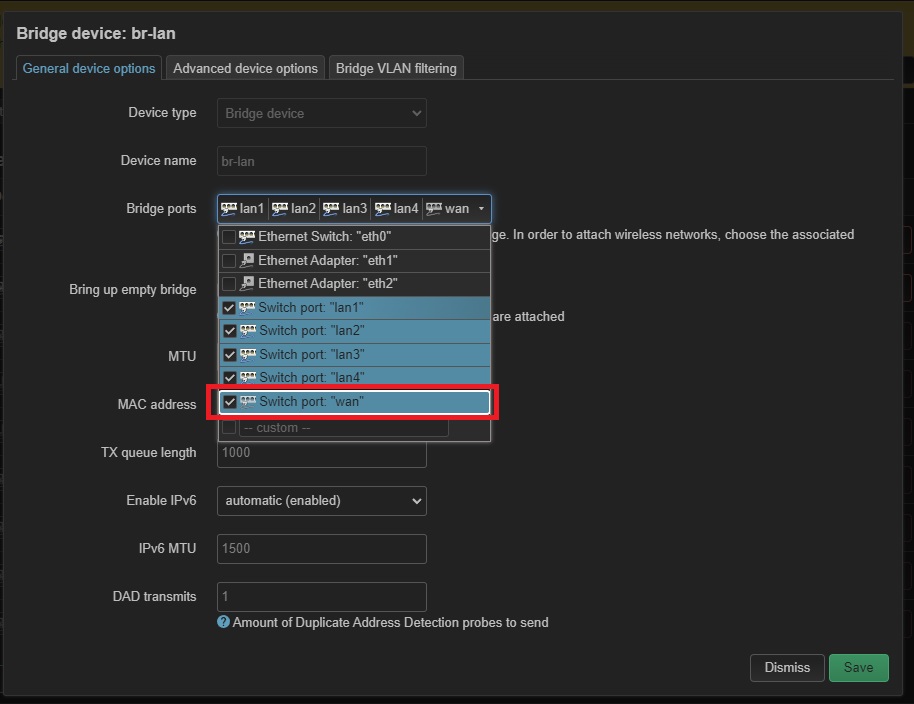

Network -> Interfaces から、Devices のタブで、br-lan を Configure します。

Bridge ports に wan を加えます。

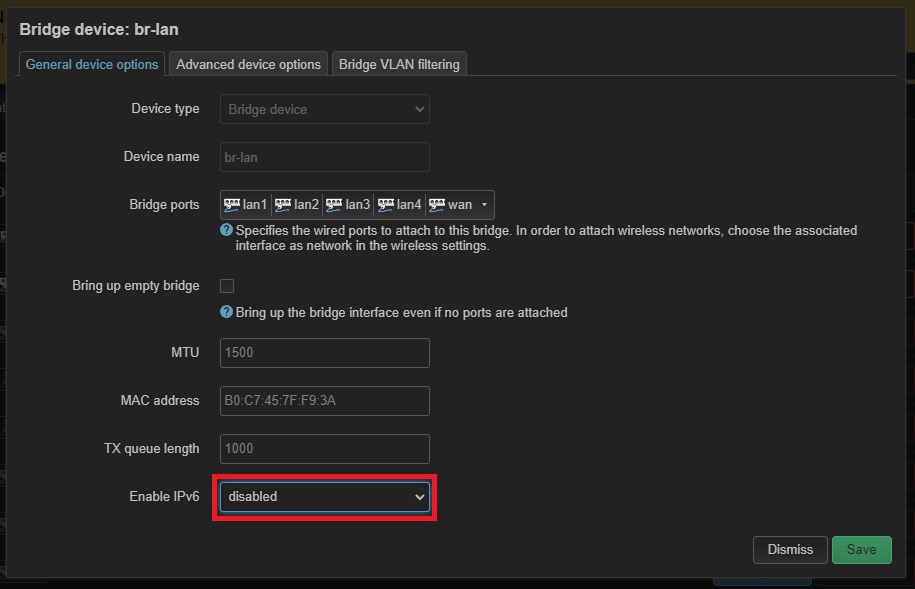

また Enable IPv6 を disabled にします。

ここで、ルーターのWANポートと上位のルーターと接続します。

NetworkのDiagnosticsで、IPv4 Ping、IPv4 Traceroute、Nslookup ともに結果が取得できればOKです。

おわりに

Nuro光の自宅ネットワーク内にOpenWrtルーターを有線ブリッジとして接続できました。

参考:OpenWrt (23.05.0, for Buffalo WHR-1166D) 規定の設定

/etc/config/network

config interface 'loopback'

option device 'lo'

option proto 'static'

option ipaddr '127.0.0.1'

option netmask '255.0.0.0'

config globals 'globals'

option ula_prefix 'fd3e:40e8:a170::/48'

config device

option name 'br-lan'

option type 'bridge'

list ports 'eth0.1'

config interface 'lan'

option device 'br-lan'

option proto 'static'

option ipaddr '192.168.1.1'

option netmask '255.255.255.0'

option ip6assign '60'

config interface 'wan'

option device 'eth0.2'

option proto 'dhcp'

config interface 'wan6'

option device 'eth0.2'

option proto 'dhcpv6'

config switch

option name 'switch0'

option reset '1'

option enable_vlan '1'

config switch_vlan

option device 'switch0'

option vlan '1'

option ports '0 1 2 3 6t'

config switch_vlan

option device 'switch0'

option vlan '2'

option ports '5 6t'

/etc/config/dhcp

config dnsmasq

option domainneeded '1'

option boguspriv '1'

option filterwin2k '0'

option localise_queries '1'

option rebind_protection '1'

option rebind_localhost '1'

option local '/lan/'

option domain 'lan'

option expandhosts '1'

option nonegcache '0'

option cachesize '1000'

option authoritative '1'

option readethers '1'

option leasefile '/tmp/dhcp.leases'

option resolvfile '/tmp/resolv.conf.d/resolv.conf.auto'

option nonwildcard '1'

option localservice '1'

option ednspacket_max '1232'

option filter_aaaa '0'

option filter_a '0'

config dhcp 'lan'

option interface 'lan'

option start '100'

option limit '150'

option leasetime '12h'

option dhcpv4 'server'

option dhcpv6 'server'

option ra 'server'

option ra_slaac '1'

list ra_flags 'managed-config'

list ra_flags 'other-config'

config dhcp 'wan'

option interface 'wan'

option ignore '1'

config odhcpd 'odhcpd'

option maindhcp '0'

option leasefile '/tmp/hosts/odhcpd'

option leasetrigger '/usr/sbin/odhcpd-update'

option loglevel '4'

/etc/config/firewall

config defaults

option syn_flood 1

option input REJECT

option output ACCEPT

option forward REJECT

# Uncomment this line to disable ipv6 rules

# option disable_ipv6 1

config zone

option name lan

list network 'lan'

option input ACCEPT

option output ACCEPT

option forward ACCEPT

config zone

option name wan

list network 'wan'

list network 'wan6'

option input REJECT

option output ACCEPT

option forward REJECT

option masq 1

option mtu_fix 1

config forwarding

option src lan

option dest wan

# We need to accept udp packets on port 68,

# see https://dev.openwrt.org/ticket/4108

config rule

option name Allow-DHCP-Renew

option src wan

option proto udp

option dest_port 68

option target ACCEPT

option family ipv4

# Allow IPv4 ping

config rule

option name Allow-Ping

option src wan

option proto icmp

option icmp_type echo-request

option family ipv4

option target ACCEPT

config rule

option name Allow-IGMP

option src wan

option proto igmp

option family ipv4

option target ACCEPT

# Allow DHCPv6 replies

# see https://github.com/openwrt/openwrt/issues/5066

config rule

option name Allow-DHCPv6

option src wan

option proto udp

option dest_port 546

option family ipv6

option target ACCEPT

config rule

option name Allow-MLD

option src wan

option proto icmp

option src_ip fe80::/10

list icmp_type '130/0'

list icmp_type '131/0'

list icmp_type '132/0'

list icmp_type '143/0'

option family ipv6

option target ACCEPT

# Allow essential incoming IPv6 ICMP traffic

config rule

option name Allow-ICMPv6-Input

option src wan

option proto icmp

list icmp_type echo-request

list icmp_type echo-reply

list icmp_type destination-unreachable

list icmp_type packet-too-big

list icmp_type time-exceeded

list icmp_type bad-header

list icmp_type unknown-header-type

list icmp_type router-solicitation

list icmp_type neighbour-solicitation

list icmp_type router-advertisement

list icmp_type neighbour-advertisement

option limit 1000/sec

option family ipv6

option target ACCEPT

# Allow essential forwarded IPv6 ICMP traffic

config rule

option name Allow-ICMPv6-Forward

option src wan

option dest *

option proto icmp

list icmp_type echo-request

list icmp_type echo-reply

list icmp_type destination-unreachable

list icmp_type packet-too-big

list icmp_type time-exceeded

list icmp_type bad-header

list icmp_type unknown-header-type

option limit 1000/sec

option family ipv6

option target ACCEPT

config rule

option name Allow-IPSec-ESP

option src wan

option dest lan

option proto esp

option target ACCEPT

config rule

option name Allow-ISAKMP

option src wan

option dest lan

option dest_port 500

option proto udp

option target ACCEPT

### EXAMPLE CONFIG SECTIONS

# do not allow a specific ip to access wan

#config rule

# option src lan

# option src_ip 192.168.45.2

# option dest wan

# option proto tcp

# option target REJECT

# block a specific mac on wan

#config rule

# option dest wan

# option src_mac 00:11:22:33:44:66

# option target REJECT

# block incoming ICMP traffic on a zone

#config rule

# option src lan

# option proto ICMP

# option target DROP

# port redirect port coming in on wan to lan

#config redirect

# option src wan

# option src_dport 80

# option dest lan

# option dest_ip 192.168.16.235

# option dest_port 80

# option proto tcp

# port redirect of remapped ssh port (22001) on wan

#config redirect

# option src wan

# option src_dport 22001

# option dest lan

# option dest_port 22

# option proto tcp

### FULL CONFIG SECTIONS

#config rule

# option src lan

# option src_ip 192.168.45.2

# option src_mac 00:11:22:33:44:55

# option src_port 80

# option dest wan

# option dest_ip 194.25.2.129

# option dest_port 120

# option proto tcp

# option target REJECT

#config redirect

# option src lan

# option src_ip 192.168.45.2

# option src_mac 00:11:22:33:44:55

# option src_port 1024

# option src_dport 80

# option dest_ip 194.25.2.129

# option dest_port 120

# option proto tcp